iOS有漏洞早已經非奇怪問題,這漏洞是已經在2010年老早就存在的iOS老漏洞「URL Scheme」,到今年2015年再次被一位香港中文大學計算機科學與工程學系博士生Min Zheng 微薄ID:蒸米sp 踢爆,這漏洞並非僅影響越獄用戶,連沒越獄用戶也會遭殃,使用者一個不小心下載到某款注入惡意URL Scheme的APP,就會導致目前任何一款熱門APP帳密被盜取風險。

URL Scheme 漏洞狀態

1.不管是有無越獄都會受影響

2.此漏洞在iOS8.2尚未修復

3.iOS未修正,但開發者也可以透過其它方法修復,或者是等蘋果重視這問題在iOS8.x上修正

URL Scheme 漏洞流程?

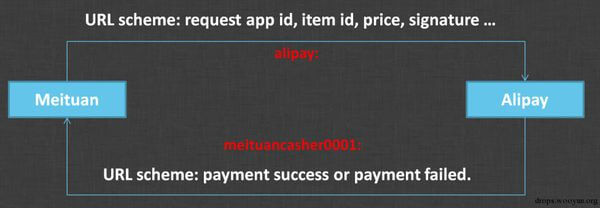

URL Scheme是可用來呼叫APP的協定,最嚴重的就是大陸支付寶APP,許多款第三方熱門APP如QQ電影票、每團、淘寶、Uber等,都會通過支付寶支付,此漏洞就是透過第三方APP將訂單訊息通過URL Scheme發給Alipay,Alipay收到訊息會叫出支付寶付款頁面,等用戶付款完成後,Alipay會再將訊息送回第三方APP,最後才會在第三方APP上顯示購買成功訊息。

以上是正常管道,如駭客想竊取用戶的帳號密碼就非常簡單,會透過底下方式來進行,製作一個含有惡意URL Scheme的APP放上AppStoe上,目前蘋果都不在意URL Scheme漏洞,依舊可通過審核,如果用戶下載了這APP後就自然的全部中招,而且在您不知的狀態下APP會偽裝成一個假的FakeAlipay,你所輸入的AppID、LINE、支付寶等帳號密碼都會直接回傳至駭客伺服器主機上,如果駭客再做一個假的購買成功頁面,大部分使用者是否就會認為自己已經購買成功呢?

URL Scheme 漏洞影片示範

iPhone6 (iOS 8.2 未JB狀態) 竊取支付寶帳號密碼示範

iPhone6 (iOS 8.2 未JB狀態) 竊取微信支付密碼示範

Google Chrome URL Scheme 劫持影片

URL Scheme 防止方法

1.勿下載不知名第三方APP

2.等蘋果推出iOS修正保護第三方APP漏洞方法

3.開發者自行加入兩種方法檢測自己的URL Scheme是否被Hijack

☞ 應用本身可以發送一條URL Scheme 請求給自己,如果自己可以接收到的話,說明URL Scheme 沒有被劫持,如果不能收到的話,就說明被劫持了,這時候可以提醒用戶卸載有衝突的app。代碼如下:

[[UIApplication sharedApplication] openURL:[NSURL URLWithString:@“alipay://test“]];

☞ 利用MobileCoreServices 服務中的applicationsAvailableForHandlingURLScheme()方法可以所有註冊了該URL Schemes 的應用和處理順序,隨後應用就可以檢測自己,或者別人的URL Scheme 是否被劫持了。代碼如下:

Class LSApplicationWorkspace_class = objc_getClass("LSApplicationWorkspace");

NSObject* workspace =

[LSApplicationWorkspace_class performSelector:@selector(defaultWorkspace)]; NSLog(@”openURL: %@”,[workspace performSelector:@selector(applicationsAvailableForHandli ngURLScheme:)withObject:@”alipay”]);

喜歡這篇文章教學,後續也想了解更多Apple資訊、iPhone、Mac、3C隱藏技巧,歡迎追蹤 iOS.iMFB粉絲團、iOS.iM[email protected]、Telegram、Instagram以及 訂閱YouTube頻道,將會有更多非常實用的技巧教學分享給大家。

標籤: iOS 偷帳密漏洞iOS漏洞URL Scheme