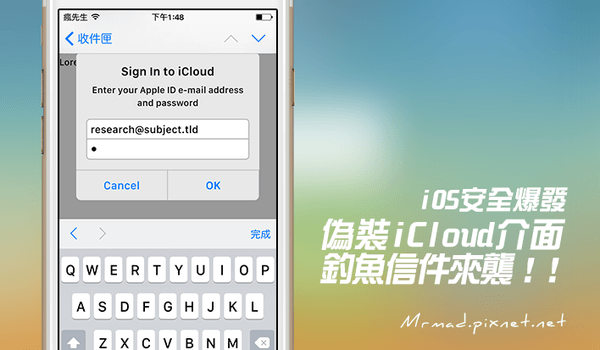

最近iOS上詐騙手法層出不窮,很多釣魚現在出現在網頁與信件上,都會假裝是設定、防毒、登入頁面,往後用戶有可能會收到這類的Email,當透過iPhone、iPad打開Email時會隨即跳出要登入iCloud訊息,一般用戶可能認為這是需要驗證AppID和密碼才能夠登入獲取內容,就會導致自己的帳密拱手給了對方,不過漏洞在現今iOS8.3上依然還是存在,駭客可趁此方式來竊取你的帳號密碼,iOS用戶要相當小心這種網頁與釣魚信件,但越獄用戶可透過此篇教學提早修正此問題。

郵件漏洞方法

駭客架設假的登入iCloud畫面釣魚網站,也有可能改成AppStore登入介面,並透過HTML語法來寄送大量轉導(Redirect)網址信件,當收件者透過iPhone、iPad郵件收到這釣魚信件時,開啟信件就會跳出需要用戶登入帳號密碼提示,往往使用者沒警覺心就會不小心將自己的AppleID與密碼輸入進入,最後才驚覺這是釣魚信件。

實做測試釣魚信

一定會有使用者相嘗試看看收到釣魚信件的畫面,iOS.iM也替大家架設好一個DEMO的釣魚網頁,請不要真的去輸入你的帳號與密碼,本網址僅提供測試用。

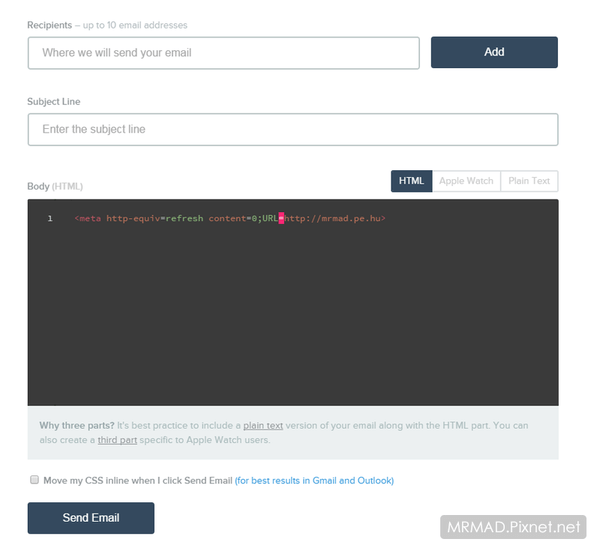

Step 1. ▼ 首先請透過PutsMail測試網頁來測試發送這封釣魚信件

網址:https://putsmail.com

Step 2. ▼ Recipients 內填入要寄送的Email,Subject Line內填入信件標題,最後在Body內輸入「」這串HTML代碼,最後點下「Send Email」即可發送。

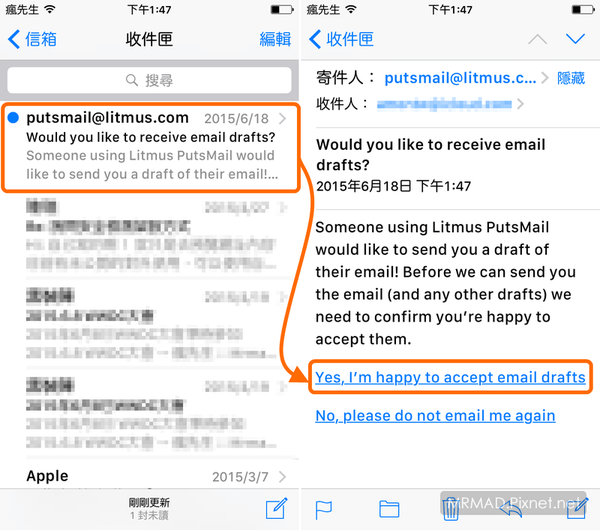

Step 3. ▼ 會先收到putsmail寄來的確認信,請先點選「Yes, I'm happy to accept email drafts」認證,隨後才會真正寄來釣魚信。

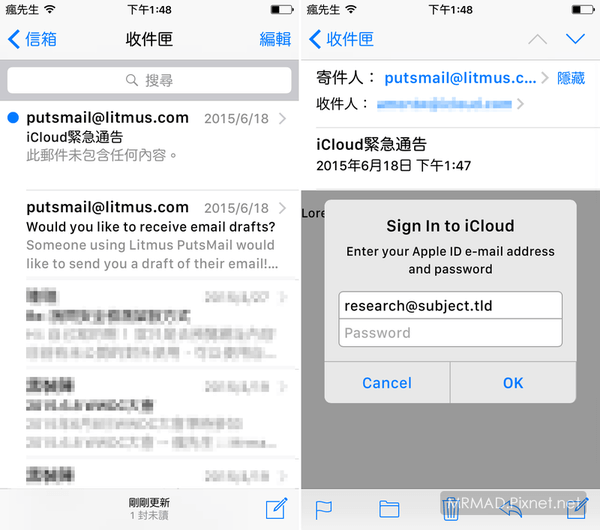

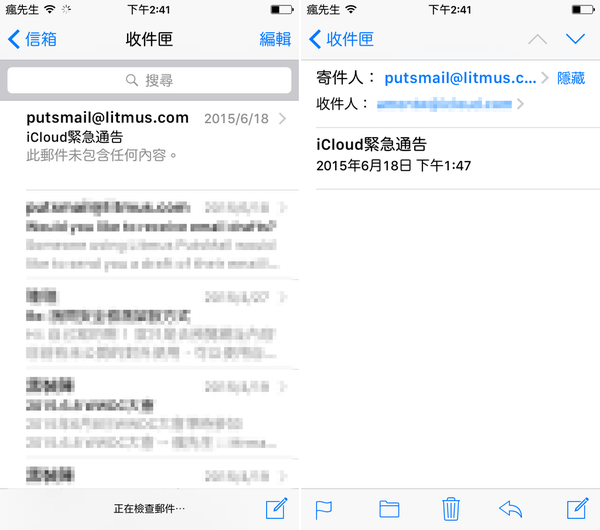

Step 4. ▼ 就會收到我們剛所測試的釣魚信件,收到後點選這封郵件,內容馬上就會顯示要收信者輸入iCloud的帳號密碼。

注意釣魚信件與網頁

只要是非官方網址與AppStore上都是假的網頁介面,且Safari瀏覽器並不會有跳出病毒防護這類的警告畫面,這都是想竊取你帳號密碼的駭客所設計的介面,如底下這假iOS安全畫面,也都是同樣的釣魚畫面,檢查也只是網頁效果,相關掃描的病毒都是假訊息,為了是想騙你點選繼續後,來輸入AppleID和密碼。

修補漏洞

此問題在iOS8.3上尚未修復,無越獄使用者就要自己相當小心這類信件,需等後續蘋果推出新版本才能修正,而越獄用戶就不需要擔心,趕緊先來修補此漏洞。

透過軟體源安裝修補(iOS8.4已經修補)

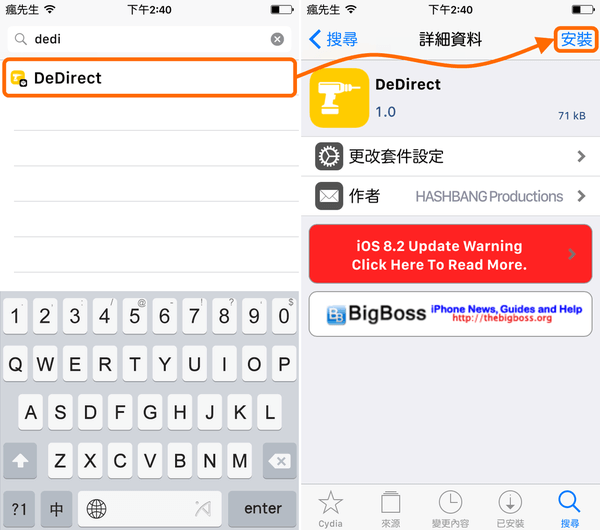

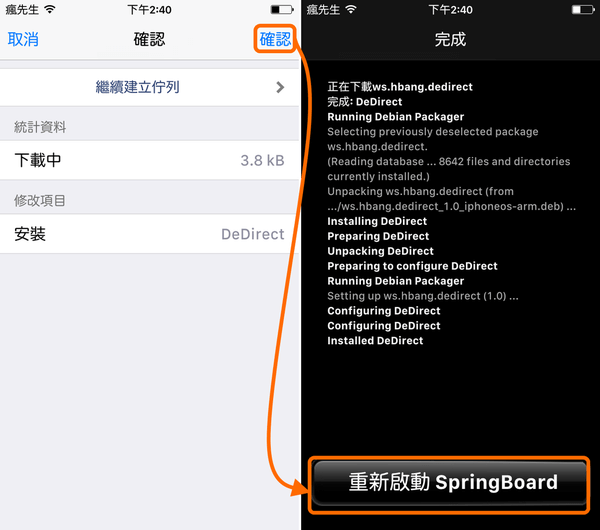

Step 1. ▼ Cydia 搜尋「dedi」,會找到「DeDirect」,再將它安裝起來,如果找不到插件請參考這篇。

Step 2. ▼ 點選「確認」安裝,安裝完畢再點下「重新啟動SpringBoard」。

Step 3. ▼ 之後收到這類釣魚信件,內容就會變成一片空白,同等於是阻止無法執行這HTML指令。

到底是越獄安全還是不越獄安全?越獄總是會在第一時間內推出修補漏洞,減少被攻擊或是被陷害漏洞,但非越獄用戶,需要等蘋果推出新版韌體才能將這漏洞填補,到至今阿拉伯文字簡訊漏洞都還要等iOS8.4才會修正,這麼一來時間就至少要等待好幾個月,眼尖的你應該可以瞭解那邊推出修正漏洞是最快的。